настроить cisco 3560

Всем привет, сегодня хочу рассмотреть вопрос, о том как настроить коммутаторы cisco 3 уровня модели OSI, на примере cisco 3560. Напомню, что коммутаторы cisco 3 уровня не используются для выхода в интернет в качестве шлюза, а только маршрутизируют трафик между vlan в локальной сети. Для выхода в интернет cisco как и все вендоры предоставляет маршрутизатор? ниже представлена самая распространенная схема подключения.

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

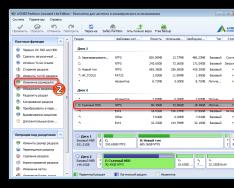

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2 , можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Настройка cisco коммутатора 2 уровня

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

теперь в режим конфигурации

Создаем VLAN2 и VLAN3. Для этого пишем команду

задаем имя пусть так и будет VLAN2

Выходим из него

Аналогичным образом создаем VLAN3.

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

int fa 0/1

Говорим что порт будет работать в режиме доступа

switchport mode access

закидываем его в VLAN2

switchport access vlan 2

Теперь добавим fa0/2 в vlan 3.

switchport mode access

switchport access vlan 3

Теперь сохраним это все в памяти коммутатора командой

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

Сделаем его режим trunk

switchport mode trunk

И разрешим через транк нужные вланы

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Настройка cisco 3560

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

switchport mode trunk

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

switchport trunk encapsulation dot1q

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

Мы знаем, что, управляемый коммутатор «из коробки», готов работать даже без настроек, НО только как неуправляемый. Соответственно, нам предстоит процесс настройки свитча для решения поставленных задач.

Рассмотрим самые распространенные функции и их процесс настройки через web-интерфейс.

VLANs

Основная функция управляемых коммутаторов - это, конечно же, дробление базовой сети на более мелкие подсети.

VLAN – это функция, позволяющая физическую сеть разделить на несколько виртуальных подсетей. Т.е. одна подсеть будет соответствовать определенному VLAN. Простой пример: разграничение компьютеров пользователей по рабочим отделам или должностям (бухгалтерия, отдел продаж, логистика и т.д.) Соответственно, сети с разными VLAN не будут видны друг другу. Физически сеть не затрагивается – это означает, что несколько VLANов проходит через одно и то же соединение.

Это в свою очередь увеличивает безопасность каждой подсети. Стоит отметить, что благодаря разбивке снижается трафик широковещательных доменов (это те данные, которые предназначены для отправки всем участникам сети).

Суть настройки VLAN в правильном заполнении таблицы данными для каждого порта коммутатора:

Существует несколько ролей портов:

Access – для соединения с нетегированными/конечными устройствами, например, с ПК.

Trunk – соединение между несколькими нетегированными/тегированными устройствами и/или коммутаторами.

Hybrid – похож на trunk порт, но с возможностью указывать теги, которые будут удалены из пакетов.

Резервирование

Следующая функция, для которой необходим управляемый свитч – это резервирование.

Помним, что неуправляемый коммутатор НЕ поддерживает кольцевую топологию.

Самый широко используемый протокол резервирования – это RSTP (Rapid spanning tree protocol)

Настройки RSTP намного проще чем понимание его принципа работы с ролями портов, поэтому рассмотрим только сам принцип:

У вас имеется некая сеть из коммутаторов (группа). Вы включаете функцию RSTP на всех коммутаторах, и свитчи самостоятельно выстраиваются в топологию «дерева». Выбирается «корневой» коммутатор (Root), к которому каждый свитч из сети ищет кратчайший путь, а те линии, которые больше не используются, становятся резервными.

В настройках необходимо указать порты коммутатора, на которых включается функция RSTP:

Turbo Ring & Turbo Chain

О современных протоколах резервирования, таких как Turbo Ring и Turbo Chain, обеспечивающие время восстановления сети до 20 мс, и их настройках мы говорили ранее.

Port Trunking

Интересная функция Port Trunking, благодаря которой возможно увеличить пропускную способность сети. Концепция состоит в том, что при объединении нескольких физических каналов получаем один логический, производительность которого приблизительно равна сумме задействованных линий. Это так же обеспечивает резервирование (при обрыве одной из линии, трафик будет проходить по остальным).

В настройках просто выделяются те порты, которые объединяются в trunk. И выбирается транк-группа

В последнем обновлении прошивки Turbo Pack 3 от MOXA появилась поддержка объединения всей транк-группы в виртуальный логический порт Turbo Ring. Это означает, что теперь можно строить резервирование Turbo Ring на объединенных линиях.

Функция блокировки портов обеспечивает дополнительную сетевую безопасность, благодаря возможности контроля доступа к определенным портам коммутатора.

Для настройки необходимо деактивировать соответствующий порт в колонке Enable:

Port Security

Еще одна функция безопасности, ограничивающая доступ к порту - это Port Security. Осуществляется привязкой MAC адреса к определенному порту. Благодаря чему, доступ к данному порту будет иметь только определенно устройство.

Настройки будут выглядеть в виде таблицы:

Порт = MAC адрес

Port Mirror

Зеркалирование порта – используется для мониторинга данных через определенный порт, путем дублирования трафика с одного порта на другой.

В настройках выбирается порт (monitored port), чья активность будет отслеживаться. Выбирается вариант отслеживания (только входящий трафик, только исходящий или оба). И соответственно порт, на который будет осуществляться дублирование сетевой активности (mirror port):

Мониторинг

Управляемый коммутатор имеет микропроцессор, и в режиме реального времени есть возможность осуществлять просмотр статистики. Например, состояние системных ресурсов:

Применение сетевого оборудования в промышленности требует учета параметров среды, в которой должны работать устройства. Например, оборудование, предназначенное для установки на заводах, должно выдерживать более широкий диапазон температур, вибраций, физических загрязнений и электрических помех, чем оборудование, устанавливаемое в обычных монтажных телекоммуникационных шкафах. Поскольку управление критически важными процессами может зависеть от канала Ethernet, экономическая стоимость падения связи может быть высокой, и поэтому важным критерием является высокая доступность. Промышленные коммутаторы L2 предназначены для установки на особо важных объектах, заводах и в производственных помещения. Устройства industrial ethernet могут работать при низких температурах, а также имеют повышенную устойчивость к пыли (уровень защиты IP40). Также существуют коммутаторы ip67 , имеющие полную защиту от пыли и выдерживающие погружение в воду на глубину до 1 метра (уровень защиты IP67).

Серия Gazelle - это управляемые промышленные ethernet коммутаторы , предназначенные для автоматизации производства, силовых ведомств, электроэнергетики и др. Устройства могут работать при низких температурах, а также имеют повышенную устойчивость к пыли (уровень защиты IP40 и GB/T 17626.5) и грозозащиту до 6000 вольт.

Базовая настройка коммутатора состоит из нескольких этапов: задание имени хоста и описания портов, настройка VLAN, настройка протокола кольца и включение мониторинга устройства. В следующих пунктах статьи приводятся примеры настройки.

1. Настройка описания портов и hostname

Чтобы было проще определить, какие устройства подключены к интерфейсам коммутатора, рекомендуется задавать портам параметр description . Таким образом обычно описывают, к какому оборудованию или в какое помещение идет кабель из данного порта. Это делается в режиме конфигурации интерфейса командой:

description text

Raisecom является стандартным именем хоста. Рекомендуется менять его на название устройства или места, где оно установлено.

Raisecom#hostname SwitchA

SwitchA#

2. Настройка VLAN

Основное применение VLAN заключается в разделении сети на отдельные логические сегменты. На коммутаторе создается несколько VLAN, а хосты, которые подключаются к устройству, делятся между ними. Таким образом, общаться между собой могут только узлы, находящиеся в одном VLAN. Например, финансовый и IT отделы должены быть помещены в разные подсети, чтобы они не могли получить доступ друг к другу.

Существует 2 режима интерфейса: Trunk и Access. Порты в режиме Access обычно используются для подключения пользовательских устройств, например ПК, телефонов или камер, т.е. организации услуг доступа. Такие интерфейсы пропускают в сторону клиентских устройств пакеты только с уникальным идентификатором своего VLAN и «тегируют» пакеты от них. Пакеты других VLAN отбрасываются.

Порты в режиме Trunk обычно используются для связи коммутаторов между собой. Для них настраивается список VLAN, которые им разрешено пропускать через себя, и все пакеты с тегами этих VLAN будут передаваться через такие порты. Другие пакеты будут отбрасываться.

Существует Native VLAN . Трафик этого VLAN не тегируется даже в Trunk , по умолчанию это 1-й VLAN и по умолчанию он разрешён. Эти параметры можно переопределить. Нужен Native VLAN для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, если нужно через Wi-Fi мост передать три VLAN , и один из них является VLAN управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими можно, только если этот VLAN настроить, как Native VLAN с обеих сторон.

2.1 Настройка пользовательских VLAN и VLAN управления

Обычно в целях безопасности рекомендуется разделять пользовательский трафик и трафик управления системой. Поэтому для подключения к коммутатору создают отдельный VLAN и задают в нем IP-адрес для подключения по протоколу telnet или ssh. Создадим VLAN 100 и VLAN 200, активируем их, настроим VLAN 200 для управления по адресу 192.168.4.28, а VLAN 100 как пользовательский.

Raisecom(config-gigaethernet1/1/1)#switchport access vlan 100

Raisecom(config)#interface gigaethernet 1/1/2

Raisecom(config-gigaethernet1/1/1)#switchport mode access

Raisecom(config-gigaethernet1/1/1)#switchport access vlan 200

Raisecom(config)#interface ip 1

Raisecom(config-ip1)#ip address 192.168.4.28 255.255.255.0 200

2.2 Настройка Voice VLAN

Иногда требуется разделить голосовой трафик и передачу остальных данных по разным VLAN. Можно настроить интерфейс GE 1/1/1 в режиме Trunk, пустить передачу данных по Native VLAN (VLAN 100), а голосовой трафик по Voice VLAN (VLAN 200 ). Создадим VLAN 100 и VLAN 200, активируем их, настроим VLAN 200 как Voice VLAN:

Raisecom(config)#create vlan 100,200 active

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(config-gigaethernet1/1/1)#switchport mode trunk

Raisecom(config-gigaethernet1/1/1)#switchport trunk native vlan 100

Raisecom(config-gigaethernet1/1/1)#voice-vlan 200 enable

3. Настройка протокола кольца на примере RSTP

С усложнением структуры сетей и ростом числа коммутаторов в них петли в сети Ethernet становятся большой проблемой. Из-за механизма пакетной широковещательной передачи петля заставляет сеть генерировать большие объемы данных, в результате чего снижается пропускная способность сети и оказывается серьезное влияние на пересылку обычных данных. Сетевой шторм, вызванный петлей, показан на рисунке.

Spanning Tree Protocol (STP) соответствует стандарту IEEE 802.1d и используется для удаления петель. Gazelle S1112i, на которых работает STP, будут обрабатывать пакеты Bridge Protocol Data Unit (BPDU) для выбора корневого коммутатора, корневого порта и designated порта. Интерфейс петли блокируется логически в соответствии с результатами выбора, обрезая структуру петлевой сети до древовидной структуры, которая имеет Gazelle S1112i-PWR в качестве корня. Это предотвращает непрерывное распространение, неограниченную циркуляцию пакетов в петле, широковещательные штормы и снижение производительности обработки пакетов, вызванной повторным приемом одних и тех же пакетов.

Основным недостатком STP является низкая скорость сходимости. Сходимость означает состояние, когда выбраны корневой коммутатор, корневые и designated порты, эти порты переведены в режим пропуска трафика, а остальные порты в режим блокировки трафика. Для улучшения медленной скорости сходимости STP IEEE 802.1w устанавливает протокол быстрого связующего дерева (RSTP), который ускоряет механизм изменения состояния блокировки интерфейса на состояние пересылки.

Пример настройки на Gazelle S1112i описан ниже.

Включим RSTP, поставим приоритет Switch A равным 0, и стоимость пути от Switch B к Switch A равной 10.

Включим RSTP на Switch A, Switch B, и Switch C

Raisecom#hostname SwitchA

SwitchA#config

SwitchA(config)#spanning-tree enable

SwitchA(config)#spanning-tree mode rstp

Raisecom#hostname SwitchB

SwitchB#config

SwitchB(config)#spanning-tree enable

SwitchB(config)#spanning-tree mode stp

Raisecom#hostname SwitchC

SwitchC#config

SwitchC(config)#spanning-tree enable

SwitchC(config)#spanning-tree mode stp

Настроим интерфейсы

SwitchA(config)#interface port 1

SwitchA(config-port)#exit

SwitchA(config-port)#switchport mode trunk

SwitchA(config-port)#exit

SwitchB(config-port)#exit

SwitchB(config)#interface port 2

SwitchB(config-port)#switchport mode trunk

SwitchB(config-port)#exit

SwitchC(config)#interface port 1

SwitchC(config-port)#exit

SwitchC(config)#interface port 2

SwitchC(config-port)#switchport mode trunk

SwitchC(config-port)#exit

Настроим приоритеты

SwitchA(config)#spanning-tree priority 0

SwitchA(config)#interface port 2

SwitchA(config-port)#spanning-tree extern-path-cost 10

SwitchB(config)#interface port 1

SwitchB(config-port)#spanning-tree extern-path-cost 10

4. Настройка мониторинга SNMP v2

Simple Network Management Protocol (SNMP) разработан Инженерной группой по Интернету (IETF) для решения проблем управления сетевыми устройствами, подключенными к Интернету. Через SNMP система может управлять всеми сетевыми устройствами, которые поддерживают SNMP, включая мониторинг состояния сети, изменение конфигурации сетевого устройства, и получение сетевых аварийных сигналов. SNMP является наиболее широко используемым протоколом управления сетью в TCP / IP. SNMP разделен на две части: агент и NMS. Агент и NMS взаимодействуют посредством пакетов SNMP, отправляемых через UDP.

Существует несколько версий протокола SNMP:

SNMP v1 использует механизм аутентификации имени сообщества. Имя сообщества - строка, определенная агентом, действует как пароль. Система управления сетью может подключаться к агенту только путем правильного указания имени его сообщества. Если имя сообщества, содержащееся в пакете SNMP, не будет принято Gazelle S1112i-PWR, пакет будет отброшен.

SNMP v2c также использует механизм аутентификации имени сообщества. SNMP V2c поддерживает больше типов операций, типов данных и кодов с ошибками, что позволяет лучше идентифицировать ошибки.

Рассмотрим пример настройки протокола SNMP.

Настроим IP адрес коммутатора

Raisecom#config

Raisecom(config)#interface ip 0

Raisecom(config-ip)#ip address 20.0.0.10 255.255.255.0 1

Raisecom(config-ip)#exit

Настроим SNMP v1/v2c view

Raisecom(config)#snmp-server view mib2 1.3.6.1.2.1 included

Создадим SNMP v1/v2c community

Raisecom(config)#snmp-server community raisecom view mib2 ro

Включим отправку Trap

Raisecom(config)#snmp-server enable traps

Raisecom(config)#snmp-server host 20.0.0.221 version 2c raisecom

Заключение

В статье было приведено описание индустриальных коммутаторов и их отличия от Enterprise версий. Также были перечислены основные этапы базовой настройки коммутатора ethernet с примерами команд.

Если взять кусок патч-корда и воткнуть оба хвоста в один коммутатор, то получится петля. И в целом петля на порте коммутатора или сетевой карты - зло. Но если постараться, то и этому явлению можно найти полезное применение, например сделать сигнализацию с тревожной кнопкой.

INFO

- Rx и Tx - обозначения Receive и Transmit на схемах (приём и передача).

- Loop - англ. петля, контур, шлейф, виток, спираль.

Типичная сеть состоит из узлов, соединенных средой передачи данных и специализированным сетевым оборудованием, таким как маршрутизаторы, концентраторы или коммутаторы. Все эти компоненты сети, работая вместе, позволяют пользователям пересылать данные с одного компьютера на другой, возможно в другую часть света.

Коммутаторы являются основными компонентами большинства проводных сетей. Управляемые коммутаторы делят сеть на отдельные логические подсети, ограничивают доступ из одной подсети в другую и устраняют ошибки в сети (коллизии).

Петли, штормы и порты - это не только морские термины. Петлей называют ситуацию, когда устройство получает тот же самый сигнал, который отправляет. Представь, что устройство «кричит» себе в порт: «Я здесь!» - слушает и получает в ответ: «Я здесь!». Оно по-детски наивно радуется: есть соседи! Потом оно кричит: «Привет! Лови пакет данных!» - «Поймал?» - «Поймал!» - «И ты лови пакет данных! Поймал?» - «Конечно, дружище!»

Вот такой сумасшедший разговор с самим собой может начаться из-за петли на порте коммутатора.

Такого быть не должно, но на практике петли по ошибке или недосмотру возникают сплошь и рядом, особенно при построении крупных сетей. Кто-нибудь неверно прописал марштуры и хосты на соседних коммутаторах, и вот уже пакет вернулся обратно и зациклил устройство. Все коммутаторы в сети, через которые летают пакеты данных, начинает штормить. Такое явление называется широковещательным штормом (broadcast storm).

Меня удивил случай, когда установщик цифрового телевидения вот так подсоединил патч-корд (рис. 1). «Куда-то же он должен быть воткнут...» - беспомощно лепетал он.

Однако не всё так страшно. Почти в каждом приличном коммутаторе есть функция loop_detection, которая защищает устройство и его порт от перегрузок в случае возникновения петли.

Настраиваем коммутаторы

Перед тем как начинать настройку, необходимо установить физическое соединение между коммутатором и рабочей станцией.

Существует два типа кабельных соединений для управления коммутатором: соединение через консольный порт (если он имеется у устройства) и через порт Ethernet (по протоколу Telnet или через web-интерфейс). Консольный порт используется для первоначального конфигурирования коммутатора и обычно не требует настройки. Для того чтобы получить доступ к коммутатору через порт Ethernet, устройству необходимо назначить IP-адрес.

Web-интерфейс является альтернативой командной строке и отображает в режиме реального времени подробную информацию о состоянии портов, модулей, их типе и т. д. Как правило, web-интерфейс живет на 80 HTTP-порте IP-коммутатора.

Настройка DLink DES-3200

Для того чтобы подключиться к НТТР-серверу, необходимо выполнить перечисленные ниже действия с использованием интерфейса командной строки.

- Назначить коммутатору IP-адрес из диапазона адресов твоей сети с помощью следующей команды:

DES-3200# config ipif System \

ipaddress xxx.xxx.xxx.xxx/yyy.yyy.yyy.yyy.

Здесь xxx.xxx.xxx.xxx - IP-адрес, yyy.yyy.yyy.yyy. - маска подсети.

- Проверить, правильно ли задан IP-адрес коммутатора, с помощью следующей команды: DES-3200# show ipif

- Запустить на рабочей станции web-браузер и ввести в его командной строке IP- адрес коммутатора.

Управляемые коммутаторы D-Link имеют консольный порт, который с помощью кабеля RS-232, входящего в комплект поставки, подключается к последовательному порту компьютера. Подключение по консоли иногда называют подключением Out-of-Band. Его можно использовать для установки коммутатора и управления им, даже если нет подключения к сети.

После подключения к консольному порту следует запустить эмулятор терминала (например, программу HyperTerminal в Windows). В программе необходимо задать следующие параметры:

Baud rate: 9,600 Data width: 8 bits Parity: none Stop bits: 1 Flow Control: none

При соединении коммутатора с консолью появится окно командной строки. Если оно не появилось, нажми Ctrl+r , чтобы обновить окно.

Коммутатор предложит ввести пароль. Первоначально имя пользователя и пароль не заданы, поэтому смело жми клавишу Enter два раза. После этого в командной строке появится приглашение, например DES-3200#. Теперь можно вводить команды. Команды бывают сложными, многоуровневыми, с множеством параметров, и простыми, для которых требуется всего один параметр.Введи «?» в командной строке, чтобы вывести на экран список всех команд данного уровня или узнать параметры команды.

Например, если надо узнать синтаксис команды config, введи в командной строке:

Базовая конфигурация коммутатора

При создании конфигурации коммутатора прежде всего необходимо обеспечить защиту от доступа к нему неавторизованных пользователей. Самый простой способ обеспечения безопасности - создание учетных записей для пользователей с соответствующими правами. Для учетной записи пользователя можно задать один из двух уровней привилегий: Admin или User. Учетная запись Admin имеет наивысший уровень привилегий. Создать учетную запись пользователя можно с помощью следующих команд CLI:

DES-3200# create account admin/user

После этого на экране появится приглашение для ввода пароля и его подтверждения: «Enter a case-sensitive new password». Максимальная длина имени пользователя и пароля составляет 15 символов. После успешного создания учетной записи на экране появится слово Success. Ниже приведен пример создания учетной записи с уровнем привилегий Admin:

Username "dlink": DES-3200#create account admin dlink Command: create account admin dlink Enter a case-sensitive new password:**** Enter the new password again for confirmation:**** Success. DES-3200#

Изменить пароль для существующей учетной записи пользователя можно с помощью следующей команды: DES-3200# config account Ниже приведен пример установки нового пароля для учетной записи dlink:

DES-3200#config account dlink Command: config account dlink Enter a old password:**** Enter a case-sensitive new password:**** Enter the new password again for confirmation:**** Success.

Проверка созданной учетной записи выполняется с помощью следующей команды: DES-3200# show account. Для удаления учетной записи используется команда delete account .

Шаг второй. Чтобы коммутатором можно было удаленно управлять через web-интерфейс или Telnet, коммутатору необходимо назначить IP-адрес из адресного пространства сети, в которой планируется использовать устройство. IP-адрес задается автоматически с помощью протоколов DHCP или BOOTP или статически с помощью следующих команд CLI:

DES-3200# config ipif System dhcp, DES-3200# config ipif System ipaddress \ xxx.xxx.xxx.xxx/yyy.yyy.yyy.yyy.

Здесь xxx.xxx.xxx.xxx - IP-адрес, yyy.yyy.yyy.yyy. - маска подсети, System - имя управляющего интерфейса коммутатора.

Шаг третий. Теперь нужно настроить параметры портов коммутатора. По умолчанию порты всех коммутаторов D-Link поддерживают автоматическое определение скорости и режима работы (дуплекса). Но иногда автоопределение производится некорректно, в результате чего требуется устанавливать скорость и режим вручную.

Для установки параметров портов на коммутаторе D-Link служит команда config ports. Ниже я привел пример, в котором показано, как установить скорость 10 Мбит/с, дуплексный режим работы и состояние для портов коммутатора 1–3 и перевести их в режим обучения.

DES-3200#config ports 1-3 speed 10_full learning enable state enable Command: config ports 1-3 speed 10_full learning enable state enable Success

Команда show ports <список портов> выводит на экран информацию о настройках портов коммутатора.

Шаг четвертый. Сохранение текущей конфигурации коммутатора в энергонезависимой памяти NVRAM. Для этого необходимо выполнить команду save:

DES-3200#save Command: save Saving all settings to NV-RAM... 100% done. DES-3200#

Шаг пятый. Перезагрузка коммутатора с помощью команды reboot:

DES-3200#reboot Command: reboot

Будь внимателен! Восстановление заводских настроек коммутатора выполняется с помощью команды reset.

DES-3200#reset config

А то я знал одного горе-админа, который перезагружал коммутаторы командой reset, тем самым стирая все настройки.

Loop_detection для коммутаторов Alcatel interface range ethernet e(1-24) loopback-detection enable exit loopback-detection enable loop_detection для коммутаторов Dlink enable loopdetect config loopdetect recover_timer 1800 config loopdetect interval 1 config loopdetect mode port-based config loopdetect trap none config loopdetect ports 1-24 state enabled config loopdetect ports 25-26 state disabled

Грамотный админ обязательно установит на каждом порте соответствующую защиту.

Но сегодня мы хотим применить loopback во благо. У такого включения есть замечательное свойство. Если на порте коммутатора имеется петля, устройство считает, что к нему что-то подключено, и переходит в UP-состояние, или, как еще говорят, «порт поднимается». Вот эта-то фишка нам с тобой и нужна.

Loopback

Loop - это аппаратный или программный метод, который позволяет направлять полученный сигнал или данные обратно отправителю. На этом методе основан тест, который называется loopback-тест. Для его выполнения необходимо соединить выход устройства с его же входом. Смотри фото «loopback-тест». Если устройство получает свой собственный сигнал обратно, это означает, что цепь функционирует, то есть приемник, передатчик и линия связи исправны.

Устраиваем аппаратную петлю

Устроить обратную связь очень просто: соединяется канал приема и передачи, вход с выходом (Rx и Tx).

Обожми один конец кабеля стандартно, а при обжиме второго замкни жилы 2 и 6, а также 1 и 3. Если жилы имеют стандартную расцветку, надо замкнуть оранжевую с зеленой, а бело-оранжевую с бело-зеленой. Смотри рис. 3.

Теперь, если воткнешь такой «хвостик» в порт коммутатора или в свою же сетевую карту, загорится зелёненький сигнал link. Ура! Порт определил наше «устройство»!

Красная кнопка, или Hello world

Ну куда же без Hello world? Каждый должен хоть раз в жизни вывести эти слова на экран монитора! Сейчас мы с тобой напишем простейший обработчик событий, который будет срабатывать при замыкании красной кнопки. Для этого нам понадобятся только кнопка с двумя парами контактов, работающих на замыкание, витая пара и коннектор. На всякий случай приведу схему красной кнопки (рис. 4).

Паяльник в руках держать умеешь? Соединяем так, чтобы одна пара контактов замыкала оранжевую жилу с зеленой, а другая - бело-оранжевую с бело-зеленой. На всяких случай прозвони соединение мультиметром.

Все, теперь можно тестировать. Вставь обжатую часть в порт сетевой карты или в порт коммутатора. Ничего не произошло? Хорошо. Нажми кнопку. Линк поднялся? Замечательно!

Вот листинг простейшего обработчика Hello World на Cshell:

Скрипт на Cshell, генерящий Hello word #!/bin/csh # ver. 1.0 # Проверяем, запущен ли процесс в памяти if ("ps | grep "redbut" | grep -v "grep" | wc -l" <= 1) then # Указываем путь, где лежит snmp set snmpdir = "/usr/local/bin/" set community = "public" # Строка snmp set snmpcmd = "-t1 -r1 -Oqv -c $community -v1 -Cf " set mib_stat = "IF-MIB::ifOperStatus.$2" set uid = "$1" set fl = "0" # Запускаем цикл проверки порта while ("$fl" == "0"). set nowstatus = "$snmpdir/snmpget $snmpcmd $uid $mib_stat | sed "s/up/1/;s/down/0/;/Wrong/d"" if ("$nowstatus" == 1) then echo "Hello World" # Отправляем сообщение на e-mail echo "Сработала красная кнопка! Hello World!" | sendmail -f[от_кого_отправлено] [кому_отправляем] endif sleep 10 end endif exit

Скрипт запускается с помощью следующей строки:

./script.csh IP_коммутатора номер_порта.

Что привязать к обработчику событий, зависит уже от твоей фантазии. Может, это будет счетчик гостей, или тревожная кнопка, рассылающая сообщения в аське, или кнопка для отключения всех юзеров в сети - решать тебе!

Сигнализация обрыва витой пары

Я решил собрать аппаратную петлю после того, как в моей локальной сети украли несколько мешков витой пары. Встал серьезный вопрос: как мониторить витую пару?

Идея проста: надо проложить витую пару от коммутатора до подъезда и на конце замкнуть её в петлю. Это будет «растяжка», при обрыве которой исчезнет линк на порте коммутатора. Останется написать обработчик, который бы «трубил во все трубы», что линк исчез, то есть витую пару кто-то разрезал.

Чуть не забыл! В конфигурации коммутатора необходимо снять защиту loop_detection с порта, на котором установлена «растяжка».

Впрочем, ты можешь придумать петле и другое применение. Удачи!

Зачастую у роутеров небольшое количество портов. Их может быть не достаточно для подключения всего сетевого оборудования: компьютеры, принтеры, SIP – телефоны. Это можно решить с помощью дополнительного коммутатора (свитча). Так же он может потребоваться, когда оборудование разнесено по разным комнатам.

Для чего нужен свитч если есть роутер

Основные причины:

- Не достаточно LAN портов у роутера для подключения всех устройств. Их может быть всего два. Тогда Вы сможете подключить только компьютер и SIP-телефон. Если же потребуется дополнительно использовать сетевой принтер, то тут уже не хватит двух портов.

- Если Ethernet устройства сосредоточены в нескольких местах . Например, в разных комнатах офиса. Тогда для каждой комнаты можно выделить свой свитч.

Так же возможность использования некоторого функционала, если он поддерживается:

- Для создания узла сети, по которому будет отслеживаться статистика.

- Дополнительная настройка приоритетов (QoS)

- Наличие функции зеркалирования портов.

- Наличие PoE который необходим для подключения некоторых устройств.

- И другие.

Выбор свитча

У коммутаторов обычно в наличии больше портов, чем у роутера.

Свитчи могут быть двух видов:

- управляемые

- не управляемые

К управляемым коммутаторам можно подключиться через веб интерфейс и настроить его. Они могут иметь дополнительный функционал, который может оказаться полезным для вас . Например, просмотр статистики, зеркалирование портов.

Следует обратить внимание на скорость передачи , которую поддерживает коммутатор. Если нет необходимости передавать большие объемы данных по локальной сети, то вполне достаточно 100 Мбит в секунду.

Иногда может возникнуть необходимость, чтобы у коммутатора на некоторых портах было PoE . Например, есть IP видеокамеры, питание которых производится через патч-корд, которым она подключается к коммутатору.

На некоторых свитчах есть VIP порт. Трафик через него будет более приоритетным для данного свитча.

Как подключить коммутатор к роутеру

Если у Вас не управляемый коммутатор , то подключение очень простое – следует соединить один из LAN портов роутера с портом коммутатора с помощью патч-корда (Ethernet кабеля). Если есть на коммутаторе VIP порт, то соединение с роутером, обычно, следует осуществлять через него. Точно так же осуществляется и подключение хаба к роутеру. Сейчас хабы или, как их иначе называют, сетевые концентраторы, уже не производятся, так как заполняют сеть не нужным трафиком. Полученные пакеты данных они просто передают по всем портам. В то время как свитчи, даже не управляемые, отправляют трафик только через порт, где находится адресат.

Если же коммутатор управляемый , то так просто все, скорее всего не получится. У него может быть IP адрес по умолчанию такой же, как и у роутера или как у другого сетевого оборудования. Может так случиться, что на нем настроена другая подсеть. Так же на нем может быть включен DHCP сервер.

Таким образом, подключение такого коммутатора без предварительной его настройки, может положить всю локальную сеть.

Настройка свитча

Коммутатор следует подключить напрямую к компьютеру с помощью Ethernet кабеля и зайти в его настройки через веб браузер. Для этого, возможно потребуется перенастроить сетевое подключение компьютера.

Для подключения по умолчанию обычно используются:

- IP адрес 192.168.0.1

- логин admin

- пароль admin.

Эту информацию отображают на корпусе прибора. Скорее всего, она на наклейке с тыльной стороны устройства.

Если свитч был перенастроен, и Вы не знаете его точных настроек, то его можно сбросить к заводским настройкам. Сброс осуществляется аналогично .

Устанавливаем статический IP адрес компьютеру из той же подсети, что и у коммутатора. IP адреса должны отличаться.

После подключения к коммутатору через веб интерфейс следует выполнить следующие действия.

Проверить, что отключен DHCP сервер

Эта функция редко присутствует у коммутаторов, но, если она есть, то надо проверить, что сервер отключен. Если этого не предусмотреть, то при наличии DHCP сервера на роутере, у разных узлов сети могут оказаться одинаковые адреса. Это приведет, к сбоям, которые если не сразу, но возникнут. И будет не понятно, почему все не работает.

Настройка IP адреса

Для задания этих настроек свитчу, заходим в соответствующий пункт. На изображении настройка коммутатора TP-Link с англоязычным интерфейсом.

Здесь в пункте «System» подпункт «Port Settings».

Теперь о этих настройках подробнее:

- DHCP Settings . Получение IP адреса от DHCP сервера отключаем (Disable).

- IP Address . Выбираем свободный IP адрес в локальной сети. Если на роутере включен DHCP сервер, то следует выбрать IP адрес, не входящий в диапазон раздаваемых им адресов (пулл).

- Subnet Mask . Маску подсети задаем такую же, как и на роутере.

- Default Gateway . Шлюз по умолчанию – сюда прописываем IP адрес роутера.

После этого жмем кнопку применения настроек (Apply).

Восстанавливаем сетевые настройки компьютера. Подключаем роутер через свитч с помощью патч-корда: соединяем их LAN порты.

Восстановление